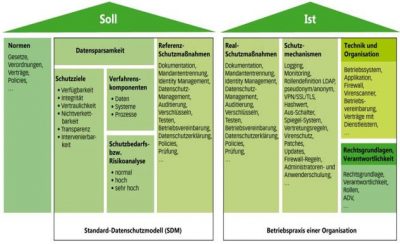

Das Standard-Datenschutzmodell (SDM) in der Praxis

Wird einer verantwortlichen Stelle der „Nachweis der Wirksamkeit von Schutzmaßnahmen“ datenschutzrechtlich abverlangt wie etwa bei der Datenschutz-Folgenabschätzung gemäß Art. 35 der Datenschutz-Grundverordnung (DSGVO), ist klar, dass der Gesetzgeber hier Transparenz einfordert.

Lösungen für die Praxis sind gefragt

Das Team aus Systemarchitekten, IT-Administratoren und Sicherheitsbeauftragten, Verantwortlichen und Datenschutzbeauftragten in den Behörden, Unternehmen und Forschungsinstituten sehen sich aufgefordert, für die konkrete Alltagspraxis ihrer Organisation praktikable Lösungen zu finden, wie sich die „Nachweisbarkeit“ umsetzen lässt. Dabei stellen sich im Detail viele Fragen, die der Jurist nicht vor Augen hat und auch nicht haben muss.

Der folgende Beitrag bringt Ihnen das SDM näher und zeigt den methodischen und strategischen Mehrwert.

Kurz gefasst

Am 9. November 2016 verabschiedete die halbjährlich tagende Konferenz der unabhängigen Datenschutzbehörden des Bundes und der Länder von Deutschland (DSK) auf ihrer 92. Sitzung das Standard-Datenschutzmodell in der Version 1.0.

Das Handbuch umfasst 52 Seiten und kann von den Webseiten der Datenschutzaufsichtsbehörden heruntergeladen werden (z.B. unter http://ogy.de/SDM-Handbuch).

Die DSK verspricht sich von diesem Modell, das inzwischen weitgehend auf die Anforderungen der Datenschutz-Grundverordnung abgestimmt ist, einiges:

- Das SDM soll erstens zu abgestimmten, transparenten und nachvollziehbaren Beratungs- und Prüftätigkeiten der deutschen Datenschutzbehörden führen.

- Und es soll zweitens Organisa…